Redes

Configurar una VPN sobre SSH

Vamos a crear una VPN entre 2 redes mediante ssh.

Para ello voy a necesitar de 4 máquinas, 2 de ellas tienen habilitadas 2 interfaces de red, una que las conecta con una red LAN y la otra que les conecta con el exterior via IP pública. Las otras 2 máquinas van a ser simples clientes de las respectivas LAN, que se conectan al exterior mediante los 2 servidores LAN.

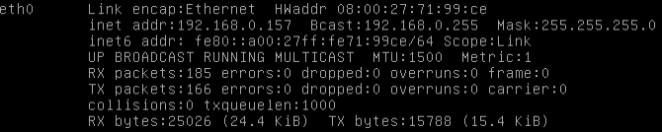

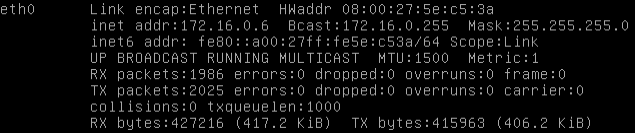

1º Servidor:

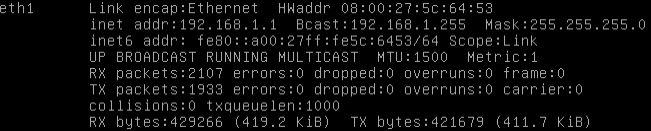

1º Cliente:

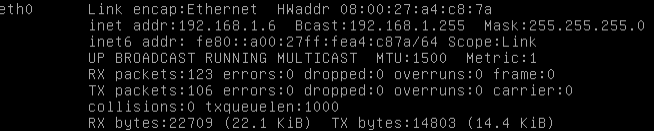

2º Servidor:

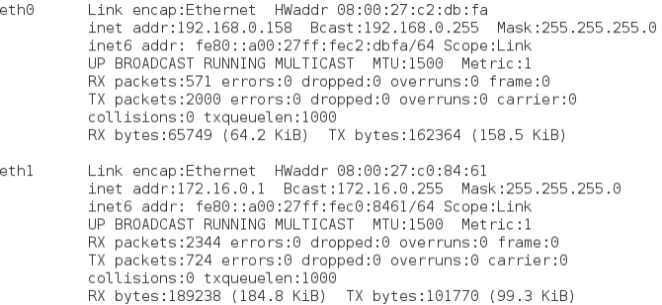

2º Cliente:

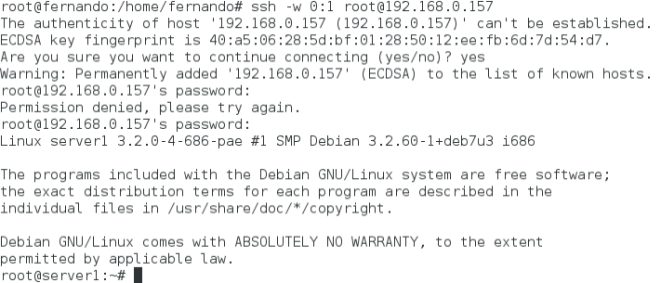

Tenemos instalado el servicio ssh en el servidor 1 y vamos a crear un túnel entre dicha máquina y el servidor 2:

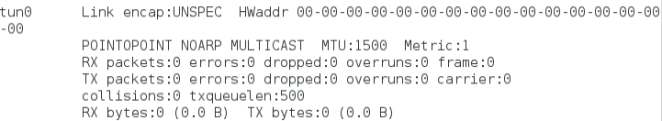

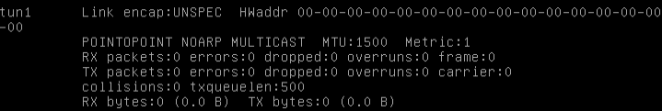

Podemos observar como se han creado las nuevas interfaces en ambas máquinas:

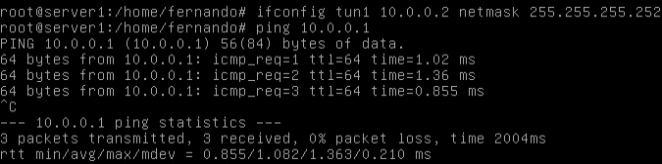

Les asignamos IP:

Como vemos, podemos hacer ping entre las 2 máquinas sin problemas, a través de nuestras interfaces creadas.

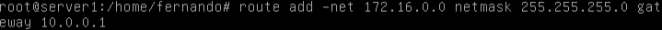

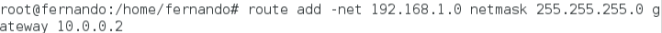

Lo siguiente que vamos a hacer, es enrutar las direcciones de ambas redes para que las máquinas puedan acceder no sólo entre si, sino también a los clientes de las redes LAN:

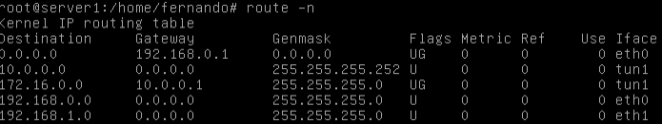

De esta forma ha quedado la tabla de enrutamiento de uno de los servidores:

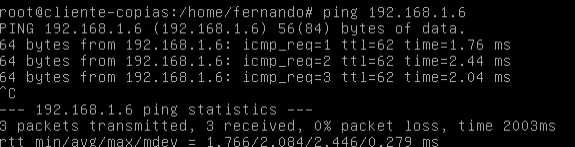

Pues ya está listo. Para terminar podemos comprobar como desde una máquina de la red LAN 172.16.0.0, podemos hacer ping a otra de la red LAN 192.168.1.0

Esta es, sin embargo, una VPN temporal, ya que sólo se mantiene mientras tengamos el enlace SSH abierto. Una vez cerrado, se perderá.

Para que podamos configurar una VPN de forma permanente, necesitaremos de otro tipo de soluciones como OpenVPN.

Crear un sitio mediante IIS (Internet Information Services)

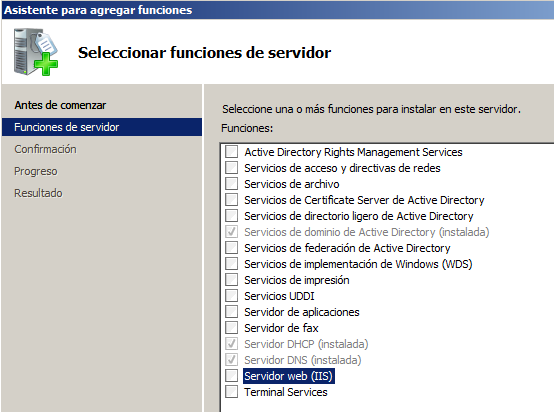

Vamos a ver el funcionamiento de IIS o Internet Information Services, el servicio de servidor web disponible para sistemas operativos Windows. Para ello voy a usar una máquina virtual con Windows 2008 server.

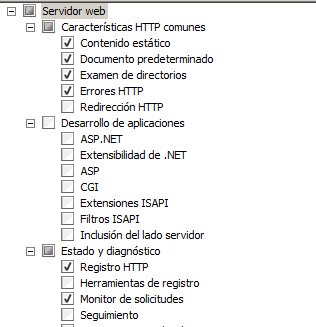

Tenemos que irnos al Administrador del Servidor y añadir una nueva función de servidor, la cual será la de Servidor web(IIS): Podemos ver como el propio servicio nos permite habilitar muchas funciones:

Podemos ver como el propio servicio nos permite habilitar muchas funciones:

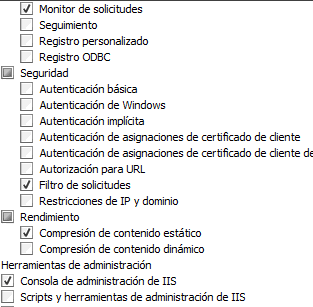

Incluyendo distintas posibilidades de autentificación web:

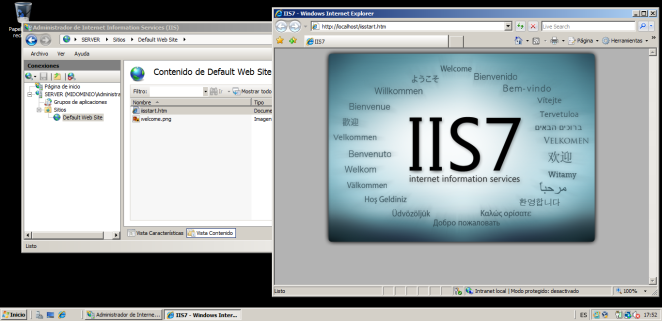

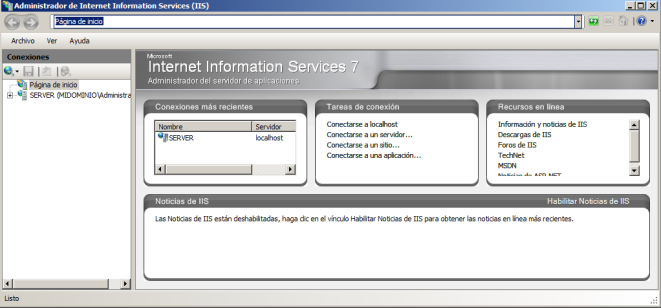

Una vez instalado el servicio, accedemos a el mediante Inicio>Herramientas Administrativas>Administrador de Internet Information Services (IIS). Nos saldrá la siguiente pantalla:

Podemos ver cual es la página por defecto que tiene habilitada nuestro servidor web:

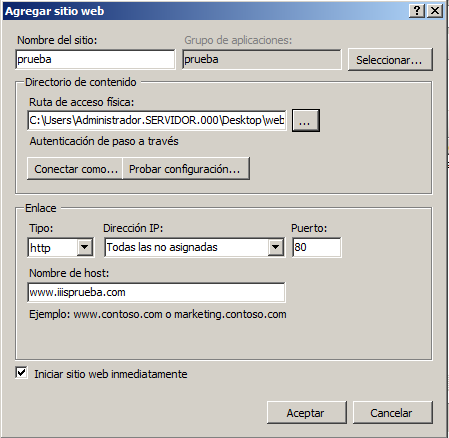

A continuación, vamos a crear un sitio para probar su funcionamiento. En ‘Sitios’, hacemos click sobre ‘Añadir nuevo sitio‘:

Podemos elegir, la carpeta donde se van a guardar los ficheros de nuestro sitio, elegir la url que va a tener, si va a ser http o https, el puerto por el que se va a acceder, etc.

Tras crearlo, lo iniciamos en la opción que aparece en la barra lateral derecha y ya tenemos nuestro sitio creado.

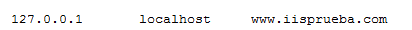

No nos olvidemos de introducir la dirección de nuestro sitio en el archivo hosts:

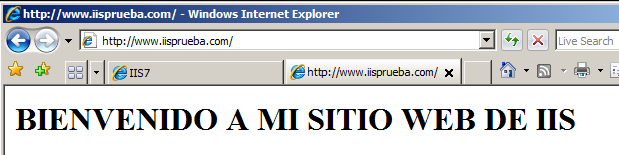

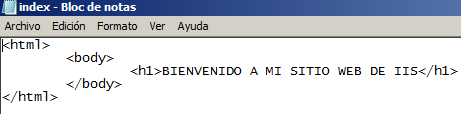

Creamos nuestra página de inicio de nuestro sitio, que se albergará en la carpeta elegida al crear el sitio:

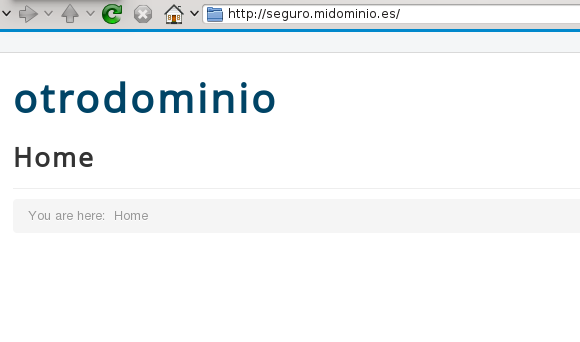

Y accedemos mediante el navegador:

Otros métodos de autentificación en Apache

Vamos a ver otros métodos de autentificación web con Apache distintos a LDAP.

AUTH_DIGEST

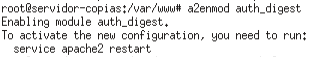

Primero vamos a usar Auth_Digest. Para ello habilitamos el módulo Auth_digest:

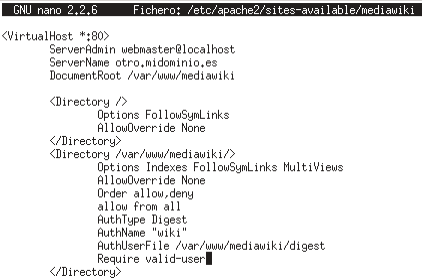

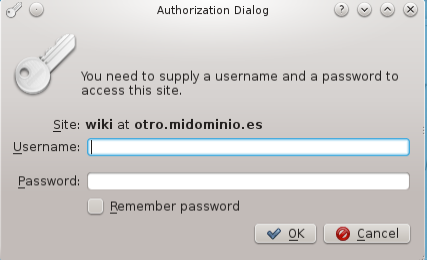

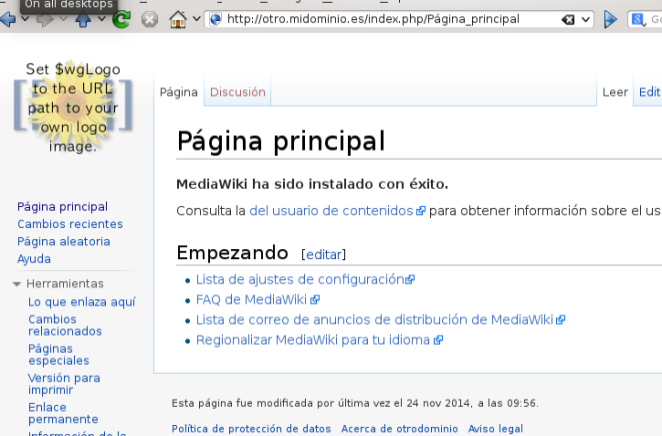

Ahora editamos el sitio que vamos a usar para la identificación, yo he usado el sitio que tengo habilitado para el CMS de MediaWiki:

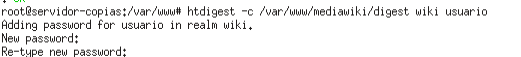

Reiniciamos Apache para que ejecute los cambios y creamos el archivo digest que va a almacenar los usuarios con sus contraseñas:

Con la opción -c, estamos especificando la creación del fichero, si vamos a introducir más usuarios después, ejecutaremos el comando sin dicha opción.

‘wiki‘ es el nombre que voy a usar para el realm o reino donde se va a encontrar ese usuario.

Si visualizamos el archivo digest, veremos el usuario creado y su contraseña cifrada:

Sólo nos queda irnos a nuestro navegador web e introducir la dirección de nuestra web que vamos a asegurar con digest. Nos saldrá un mensaje para realizar el login:

Nos autentificamos con el usuario creado en el archivo digest y accedemos a nuestro sitio:

AUTH_BASIC

Se puede usar asimismo, el tipo de autentificación Basic en vez de Digest, en el cual la transferencia de datos se produce sin cifrar, por lo cual es totalmente inseguro. Sólo habría que habilitar el módulo auth_basic en vez del módulo auth_digest y en la directiva AuthType poner Basic. El sistema de creación del archivo de almacenaje de usuarios y claves es el mismo.

MYSQL

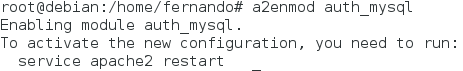

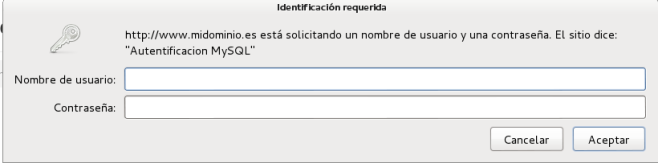

Otra forma de autentificarnos es mediante MySQL. Nos tenemos que descargar el módulo:

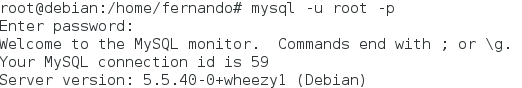

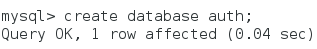

Entramos en mysql:

Y ejecutamos los siguientes comandos para crear la base de datos y las tablas:

No es necesario el que el campo de la clave sea tan grande, pero si se se necesitarán, al menos, 20 caracteres si se va a usar hashing MD5.

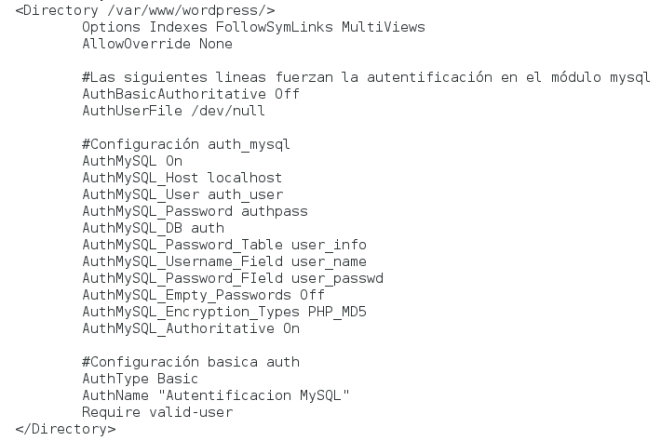

Nos vamos al sitio, en mi caso uno que tenía preparado con un CMS de WordPress y añadimos las siguientes líneas:

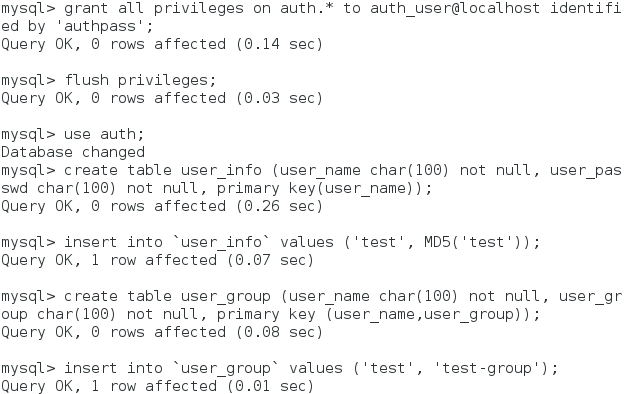

Sólo nos queda reiniciar apache y entrar via navegador en nuestra página, donde nos saltará el mensaje de autentificación:

Nos autentificamos con el usuario ‘test’ y la contraseña ‘test’ como metimos en la base de datos y podremos acceder a nuestro sitio.

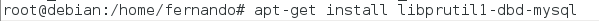

Se puede usar también el módulo authn_dbd para usar una base de datos relacional, sin embargo, este módulo no admite encriptación MD5 normal y es necesario la instalación del siguiente driver para DBD si se va a utilizar MySQL:

Autentificación con LDAP en Apache

Vamos a configurar Apache de forma que pida autentificación mediante LDAP a la hora

de acceder a uno de los 3 CMS que tenemos instalado en nuestro servidor, en mi caso:

Joomla

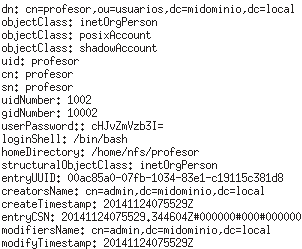

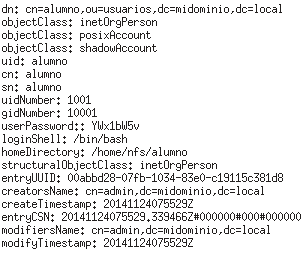

Primero debemos de tener instalado ldap y cargada una estructura de uo, grupos y usuarios,

he aprovechado una práctica de sistemas que hicimos para ello, teniendo cargados

2 usuarios: profesor y alumno.

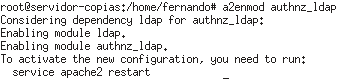

Lo que tenemos que hacer ahora es cargar los módulos de ldap de apache, para ello:

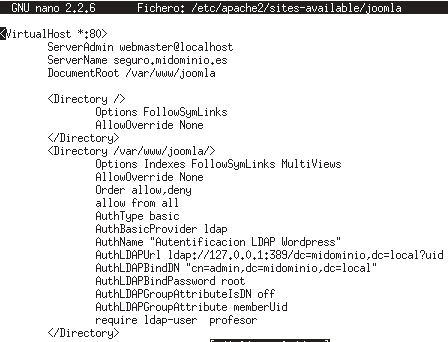

Tras esto, toca modificar la configuración del directorio que queremos sea seguro, añadiendo

una serie de directivas:

Con AuthLDAPUrl le especificamos la url del servidor LDAP y terminamos con un ‘?

uid’ para que identifique al usuario por su uid.

AuthLDAPBindDN es para que use la cuenta de administrador de LDAP y AuthLDAPBindPassword para la contraseña de administrador.

AuthLDAPGroupAttributeIsDN está en off para que no use el cn del usuario sino el uid

a la hora de comprobar la pertenencia a un grupo.

AuthLDAPGroupAttribute es para indicar el campo que se analiza para comprobar la

pertenencia a un grupo.

Require ldap-user solo permite el acceso a los usuarios especificados.

Tras configurar el sitio, lo cargamos con a2ensite y reiniciamos Apache.

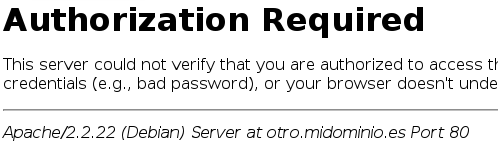

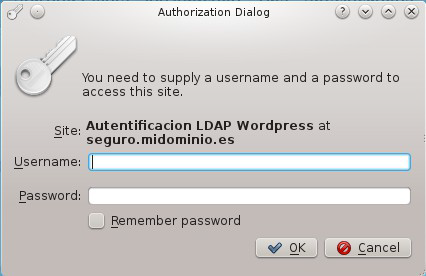

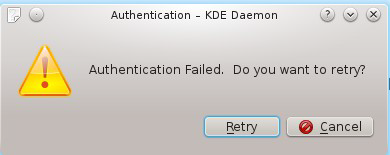

Cuando intentamos entrar a nuestra dirección: seguro.midominio.es, nos pedirá autentificarnos: Primero intentamos identificarnos con el usuario alumno, lo cual nos da error:

Primero intentamos identificarnos con el usuario alumno, lo cual nos da error:

Luego, lo hacemos con el usuario profesor:

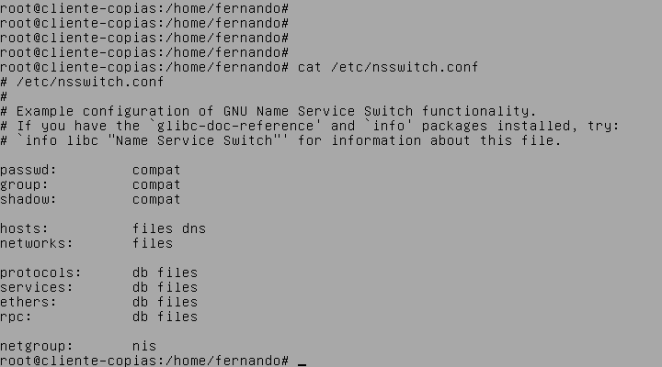

Nsswitch.conf

Nsswitch.conf es un fichero que podemos encontrar a partir de la versión 2 de funciones de GNU y nos sirve para configurar diferentes bases de datos y en que orden se van a leer.

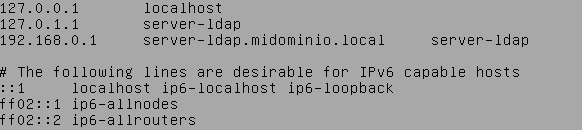

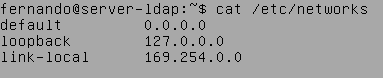

Para ceñirnos al tema que nos interesa, que es el de DNS, hablaremos de sólo una parte de las bases de datos como son la de hosts y la de networks

Como se puede observar primero se declara la base de datos correspondiente, hosts es la que se encarga de la resolución de nombres de hosts y networks es la que se usa para resolver nombres de redes en direcciones de redes.

Tras la base de datos se especifican una serie de opciones, las más habituales son:

- Dns: el cual indica que se va a usar el servicio DNS para resolver la dirección de los nodos ( no de las redes, para ello se encarga /etc/resolv.conf)

- Files: realiza la búsqueda en un fichero local. /etc/hosts si es un nodo o /etc/network si se trata de una red

- Nis o Nis+: usa el sistema de información en red (NIS) para resolver los nodos o redes.

El orden en el que se escriben estas opciones es el orden en el que luego van a ser leídos por el sistema a la hora de resolver un nombre.

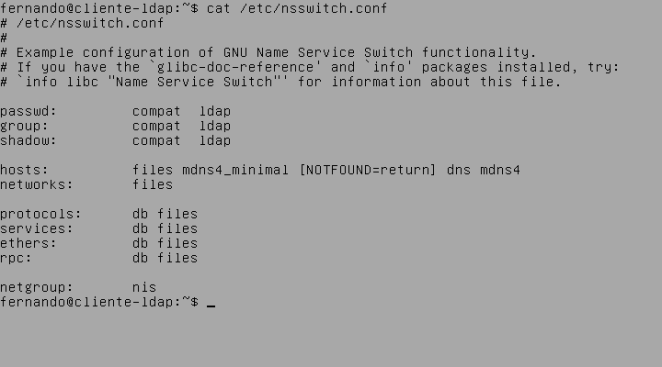

Viendo de nuevo el ejemplo de arriba podemos ver que el sistema primero va a buscar los nodos en /etc/hosts y luego en DNS si no se encuentra.

Podemos ser más precisos añadiendo una serie de acciones a llevar a cabo tras el último intento de búsqueda. Estas acciones van encerradas entre corchetes con la sintaxis [ [!] estado = accion … ] y son 2:

- return: hace que el control vuelva al programa que hizo la petición, devolviendo la información si tuvo éxito o 0 si no lo tuvo.

- continue: El sistema sigue buscando usando el siguiente servicio de la lista.

La ! nos indica de que el valor de estado debe considerarse como not.

Los valores de estado posibles son:

success: La petición se encontró sin errores. La acción por defecto es return.

notfound: No hubo error en la búsqueda pero no se encuentra el nodo o red. Suele ir con la acción continue

unavail: El servicio no está disponible, porque no responde o el archivo no está en la ruta que debe. Suele ir con la acción continue

tryagain: El servicio no estaba disponible temporalmente. Acción predeterminada continue.

En este ejemplo primero buscará en el archivo /etc/hosts, luego utilizará mdns4_minimal que es una opción para DNS multicast. En caso de que sea un DNS multicast y no lo encuentre en mdns4_minimal devolverá un ‘Host not found’ o ‘Host no encontrado’.

Si no lo encuentra en /etc/hosts y no es un dns multicast, el siguiente lugar donde lo buscará es en el DNS configurado, y por último utilizará otro servicio para dominios multicast.

Fuentes: Linux Network Administrator’s Guide

Fabricación de Cables de Red

Para esta practica de CISCO vamos a crear un cable de red Ethernet directo y otro cruzado, además de profundizar en las características y funcionamiento de los cables y puertos Ethernet.

Primero vamos a identificar cierta información sobre las conexiones de red y los tipos de cables más comunes usados para ello.

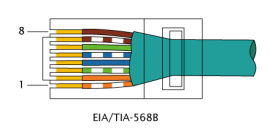

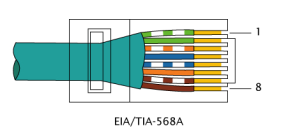

Los puertos Ethernet donde se conectan los cables de red tienen 8 pines o contactos. 2 de ellos transmiten y 2 reciben datos.

Si se quieren conectar dos dispositivos distintos se utilizara un cable directo que enlaza cada pin de un extremo con su equivalente en el otro. Los colores coincidirían en cada extremo en este caso.

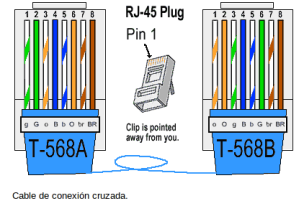

Para conectar dos equipos entre si se necesita de un cable cruzado en el que las posiciones de los pines 1 y 2 se intercambian en el otro extremo con los pines 3 y 6.

Existen 2 estándares de cableado el T568-A y el T568-B

Principales diferencias entre tipos de cables.

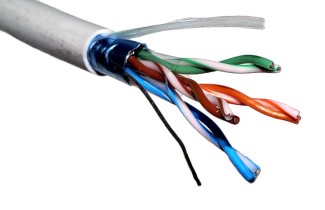

Cable de par trenzado:

Se usa para conectar teléfonos, terminales y ordenadores sobre el mismo cableado, ya que está habilitado para comunicación de datos permitiendo frecuencias con más altas transmisiones. Hasta hace poco, era el medio de transmisión más común en las redes locales.

Como distancia máxima no puede rebasar los 100m sin necesitar de un amplificador. Longitud mínima 1m.

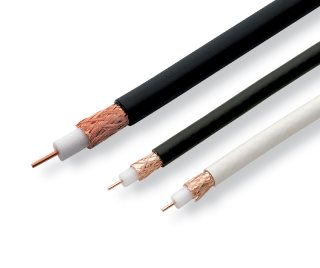

Cable coaxial:

Es un cable usado para transportar señales eléctricas de alta frecuencia. No es habitualmente afectado por interferencias externas, y es capaz de lograr altas velocidades de transmisión en largas distancias. Por esa razón, se utiliza en redes de comunicación de banda ancha (cable de televisión) y cables de banda ancha (Ethernet)

Su distancia máxima depende de si se trata de un coaxial 10BASE2 de conector fino que ronda los 200m o un 10BASE5 de conector grueso que llega hasta los 500m. En cuanto a distancia mínima, si es 10BASE2 son 0.5m y si es 10BASE5 son 2.5m

Fibra Óptica:

Compuesto por un grupo de fibras ópticas por el cual se transmiten señales luminosas, es usada ampliamente en telecomunicaciones, ya que permiten enviar gran cantidad de datos a una gran distancia, con velocidades similares a las de radio y superiores a las del cable convencional. Son inmunes a las interferencias electromagnéticas. Son usadas para conectar redes de trabajo, mainframes, supercomputadoras, dispositivos de almacenamiento, cablear concentradores, etc.

La longitud máxima es de unos 2km si es multimodo y a unos 300km si es monomodo.

Materiales que vamos a utilizar para crear los cables directo y cruzado.

Cable UTP (Categoría 5 o 6): consiste en dos alambres de cobre aislados que se trenzan de forma helicoidal, igual que una molécula de ADN. De esta forma el par trenzado constituye un circuito que puede transmitir datos.

Conectores RJ45: Extremo de un cable de red (habitualmente un cable de categoría 5) que conecta un dispositivo a la red.

Crimpadora de RJ45 (y también de RJ11): es una herramienta utilizada para corrugar o crimpar dos piezas metálicas o de otros materiales maleables mediante la deformación de una o ambas piezas.

Cuchilla o Cúter: cortante de precisión.

Tester: Comprobador de cable de red Lan.

A continuación podemos observar un par de vídeos en que se nos enseña paso por paso la fabricación de los cables:

Vamos ahora a explicar las características propias del cable UTP de categoría 5, que es el que vamos a usar.

UTP CATEGORÍA 5

El cable de categoría 5, es un tipo de cable de par trenzado para redes de área local tipo IEE 802.3. Cuya categoría es uno de los grados de cableado UTP descritos en el estándar EIA/TIA 568B el cual se utiliza para ejecutar CDDI y puede transmitir datos a velocidades de hasta 100 Mbps a frecuencias de hasta 100 Mhz. La categoría 5 ha sido sustituida por una nueva especificación, la categoría 5e (enhanced o mejorada).

Está diseñado para señales de alta integridad. Estos cables pueden ser blindados o sin blindar. Este tipo de cables se utiliza a menudo en redes de ordenadores como Ethernet, y también se usa para llevar muchas otras señales como servicios básicos de telefonía, Token Ring, y ATM (modo de transferencia asíncrona).

Sirve para la conexión principal entre el panel de distribución y la roseta del puesto de trabajo, para conectar un hub o switch a otros PCs, y para conectar dichos dispositivos entre sí.

Características

- 4 pares trenzados sección AWG24.

- Cada par de cable esta distinguido por colores, siendo estos naranja, verde, azul y marrón.

- Aislamiento del conductor de polietileno de alta densidad, de 1,5 mm de diámetro.

- Cubierta de PVC gris.

- Disponible en cajas de 305 m.

Cable directo y cable cruzado

- Cable directo. Sirve para conectar dispositivos desiguales, como un computador con un hub o switch. En este caso ambos extremos del cable deben tener la misma distribución. No existe diferencia alguna en la conectividad entre la distribución 568B y la distribución 568A siempre y cuando en ambos extremos se use la misma, en caso contrario hablamos de un cable cruzado. El esquema más utilizado en la práctica es tener en ambos extremos la distribución 568B.

- Cable cruzado. Un cable cruzado es un cable que interconecta todas las señales de salida en un conector con las señales de entrada en el otro conector, y viceversa; permitiendo a dos dispositivos electrónicos conectarse entre sí con una comunicación full duplex. El término se refiere – comúnmente – al cable cruzado de Ethernet, pero otros cables pueden seguir el mismo principio. También permite transmisión confiable vía una conexión ethernet.Para crear un cable cruzado que funcione en 10/100baseT, un extremo del cable debe tener la distribución 568A y el otro 568B. Para crear un cable cruzado que funcione en 10/100/1000baseT, un extremo del cable debe tener la distribución Gigabit Ethernet (variante A), igual que la 568B, y el otro Gigabit Ethernet (variante B1). Esto se realiza para que el TX ( transmisión) de un equipo esté conectado con el RX ( recepción) del otro y a la inversa; así el que «habla» ( transmisión) es «escuchado» ( recepción).

A continuación, procedemos a comprobar si podemos conectarnos con nuestros cables.

Para poder comprobar si funciona el cable directo, enchufamos un extremo a nuestro pc y otro a la roseta. Si nos llega conexión el cable funciona correctamente.

Para comprobar si funciona el cable cruzado procedemos a conectar 2 ordenadores con el cable. A continuación, se escribe el siguiente comando desde la terminal del ordenador: ‘ping IP_de_la_maquina_remota’

Si se desconoce la IP del equipo se ejecuta previamente el comando ‘ip config’ (si estamos en Windows) o ‘ifconfig’ (si estamos en Ubuntu).

Después, probamos si podemos conectarnos a través de un HUB, usando para ello cables directos que van del mismo a cada uno de los ordenadores que se van a conectar. Tras ello usamos los mismos comandos que hemos usado a la hora de probar los cables cruzados.

Práctica realizada por: Fernando Velázquez Gómez, Fernando Cañero Pino y Alfonso Luna Sánchez

Fuentes: Wikipedia, Youtube, IESGranCapitán

Actividad CISCO sobre el uso de Google Earth™.

Primero vamos a diferenciar entre Earth y Maps para ver que no son iguales:

Google Maps: Realiza una búsqueda mas específica y simple de los lugares que buscas.

Google Earth: Te permite volar a cualquier lugar de la Tierra y ver imágenes de satélite, mapas, relieve y edificios 3D. También te permite ver galaxias del espacio exterior y cañones del océano; explorar un amplio contenido geográfico, guardar los lugares que visitas y compartirlos con otras personas; imágenes históricas de todo el mundo, datos del lecho y la superficie oceánicos proporcionados por expertos y viajes simplificados con posibilidad de añadir audio y grabaciones de voz.

La versión gratuita de Google Earth se puede obtener descargándola desde esta web: http://www.google.es/intl/es/earth/

Los requisitos mínimos que nos va a pedir del ordenador son los siguientes:

- Sistema operativo: Windows XP //Mac OS X 10.6.8 y versiones posteriores

- CPU: Pentium 3, 500 MHz

- Memoria del sistema (RAM): 512 MB

- Disco duro: 500 MB de espacio libre

- Velocidad de red: 128 Kbps

- Tarjeta gráfica: DirectX9 compatible con 3D con 64 MB de RAM de vídeo

- Pantalla: 1024×768 en color de alta resolución de 16 bits, DirectX 9 (para ejecución en modo DirectX)

- Correo electrónico: Outlook 2007 o superior para que funcione el correo electrónico

¿Que versión de Google Earth admite inclinación y Rotación en 3D?

-Tanto la versión gratuita, como la Plus y la Pro desde la versión 4.3.

¿Qué versión de Google Earth tiene la mayor resolución?

-El Google Earth Pro hasta 4800 píxeles.

Enumere tres formas de mover la imagen.

-Con el ratón.

-Con los controles de navegación.

-Con los cursores del teclado.

¿Qué control del mouse acerca o aleja la imagen?

-La rueda de desplazamiento del ratón, aunque también se puede acercar haciendo doble clic con el botón izqdo y alejarse con doble clic del botón dcho.

¿Cuál es el objetivo del botón izquierdo del mouse?

-Desplazarse a través del mapa o acercar la vista al hacer doble clic.

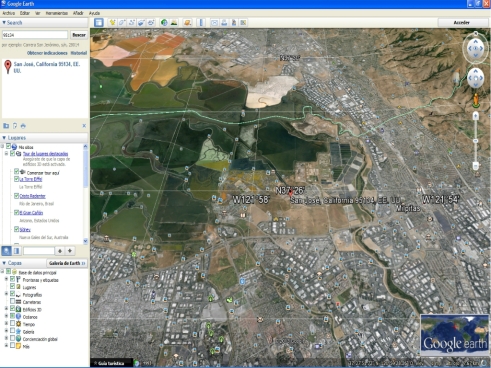

Ingrese 95134, un código postal de EE.UU. ¿Qué ciudad y estado de los Estados Unidos se muestra?

-San José en el estado de California.

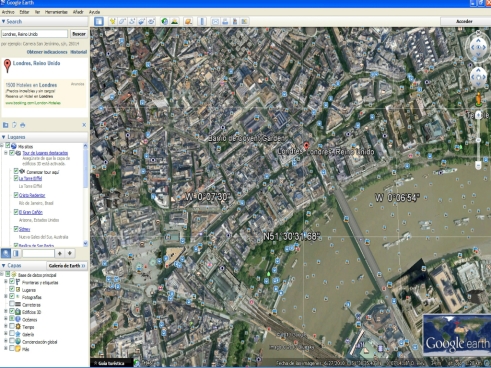

¿Y si quisiera «Volar a «Londres, Reino Unido? ¿Qué datos se deberían de ingresar?

-Se puede ingresar directamente Londres, Reino Unido en la barra de búsqueda o introducir un código postal londinense para delimitar la búsqueda.

¿La resolución para su casa es de la misma calidad que las Excursiones del Paso 3?

-No, ni siquiera aparecen los edificios en 3D. Las últimas imágenes datan del 2007.

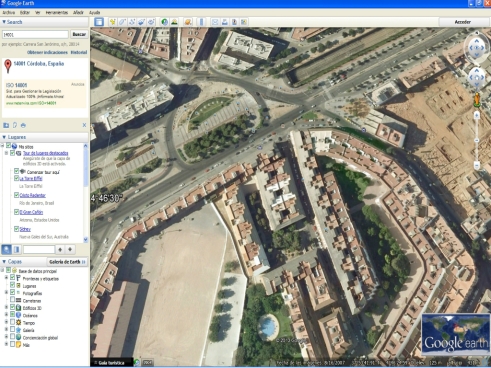

¿Cuáles son las coordenadas de su casa?

-Latitud: 37°53’41,95» N Longitud: 4°46’24,46» O

¿Se podría haber mostrado la imagen más rápido si se hubieran usado técnicas de compresión?

-Seguramente, ya que el tiempo de espera sería menor.

Piense en la seguridad de la red. ¿Es posible que alguien se infiltrara en su conexión de red?

-Hoy en día este tipo de cosas es bastante posible aun con las protecciones que pueda tener tu ordenador.

Fuentes: Google Earth Wikipedia